Десятый сезон вебинаров CleverTALK

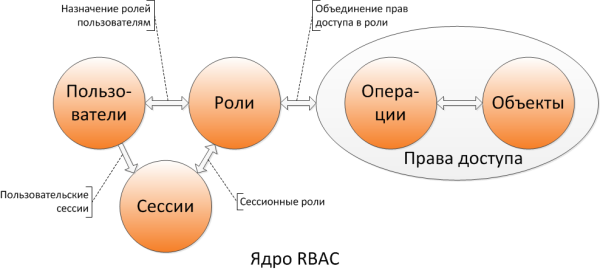

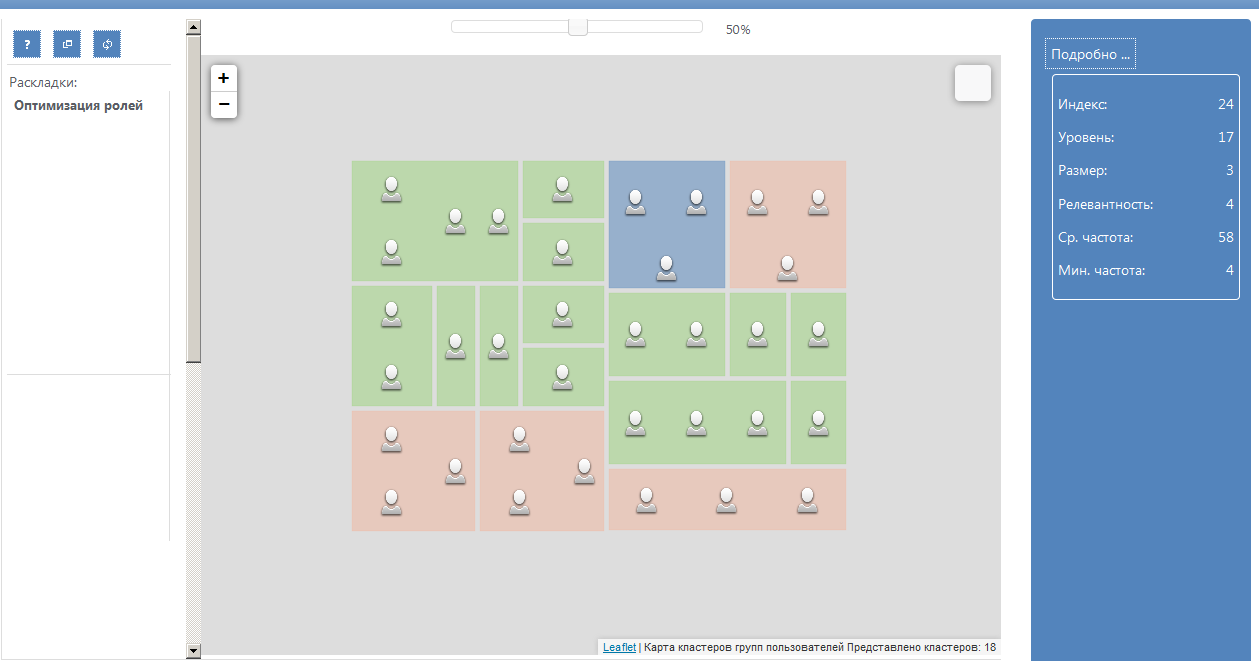

Началась регистрация участников бесплатных вебинаров по управлению ИТ CleverTALK. Вебинары пройдут с 25 февраля по 2 июня. В десятом сезоне в программе: Внедрение управления ИТ-активами (ITAM) – корабль и подводные камни Процесс управления работами: помощник другим процессам или лишнее звено? Создание ролевых моделей доступа Почему ITIL не работает? Трудности восприятия и применения Модели изменений: теория, подходы и ограничения Изучаем ITIL: управление спросом PRINCE2 Agile – что даёт управлению проектами интеграция Agile и PRINCE2 Ведущие вебинаров – тренеры и консультанты Cleverics: Денис Денисов, Александр Омельченко, Павел Дёмин, Андрей Труфанов, Артём Мукосеев, Игорь Гутник, Елена Колбей. Первый вебинар, который пройдёт 25 февраля, проведёт независимый эксперт…