Стандартные изменения в ITIL V3 и ITIL4

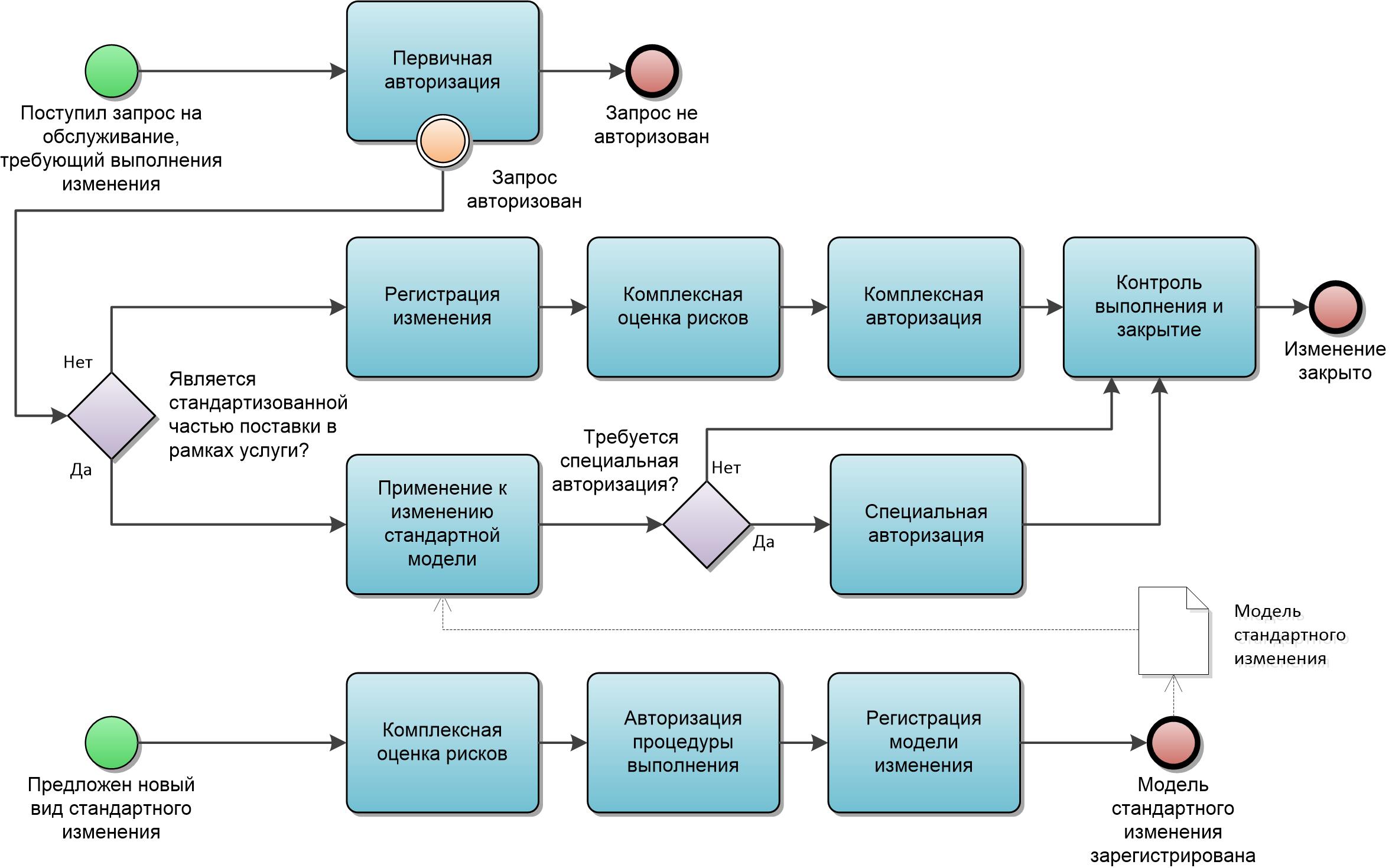

В каком случае изменения могут быть стандартизованы и выполняться, как запросы на обслуживание? Вопрос, безусловно, уже с бородой. Однако он по-прежнему не теряет своей актуальности. Во всяком случае, слушатели курса ITIL RCV задают его снова и снова. Одним из тезисов, вносящих некоторую путаницу в понимание, является следующий: стандартные изменения являются “заранее авторизованными”. На самом деле это вовсе не означает, что стандартные изменения не требуют никакой авторизации. Давайте вспомним, что сказано про стандартные изменения в ITIL V3 (перевод текста источника здесь и далее выполнен автором заметки): Стандартное изменение – это изменение услуги или другой конфигурационной единицы, для которого управлением изменениями заранее…